ການແນະນຳກ່ຽວກັບລະບົບສໍາລັບການປົກປ້ອງການໂຈນລະກຳຂໍ້ມູນໂດຍຫົວເຫວີຍ

(ບົດທີ 5)

ກົນລະຍຸດປ້ອງກັນແຣນຊ່ຳແວຣ໌ (Ransomware) ໃນເລເຢີຂອງລະບົບການຈັດເກັບຂໍ້ມູນ

- ກົນລະຍຸດການປ້ອງກັນແຣນຊ່ຳແວຣ໌ (Ransomware) ໃນເລເຢີຂອງລະບົບການຈັດເກັບຂໍ້ມູນ

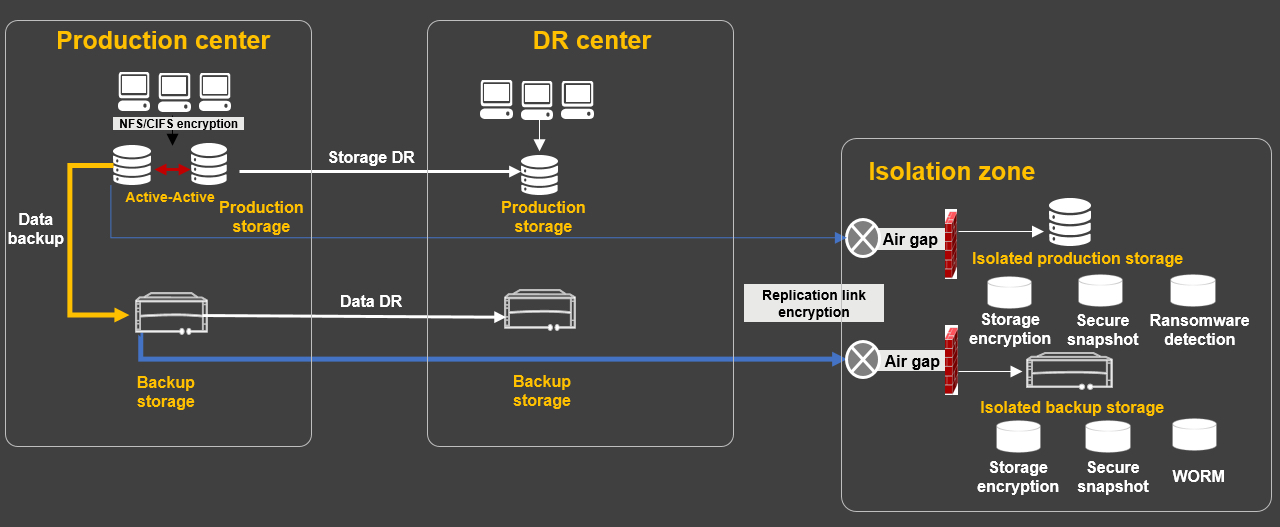

ເພື່ອຮັບມືກັບການໂຈມຕີເໂດຍແຣນຊ່ຳແວຣ໌ (Ransomware), ພາກສ່ວນຮັບຜິດຊອບລະບົບໃນການຮັກສາຄວາມປອດໄພຂໍ້ມູນຄວນຈະຕ້ອງສ້າງລະບົບການປົກປ້ອງຂໍ້ມູນທີ່ສົມບູນແບບ, ໂດຍພິຈາລະນາເຖິງຄວາມປອດໄພຂອງເຄືອຂ່າຍແລະ ການເກັບຮັກສາຂໍ້ມູນ. ໃນເລເຢີຂອງການເກັບຮັກສາຂໍ້ມູນແມ່ນແນະນຳໃຫ້ໃຊ້ກົນລະຍຸດ 3-2-1-1.

- ກົນລະຍຸດ 3-2-1-1.

ກົນລະຍຸດ 3-2-1 ໄດ້ເປັນແນວທາງຕົ້ນຕໍທີ່ມີການນໍາໃຊ້ໃນໄລຍະທີ່ຜ່ານມາ, ການສໍາຮອງຂໍ້ມູນໃນອົງກອນເພື່ອປະກັນດ້ານຄວາມປອດໄພຂອງຂໍ້ມູນນັ້ນ ຫົວເຫວີຍ ແນະນຳແນວທາງໃໝ່ເພີ່ມຕື່ມໂດຍໃຊ້ກົນລະຍຸດ 3-2-1-1.

ຄວາມຫມາຍຂອງກົນລະຍຸດມີດັ່ງນີ້:

- 3: ເກັບຮັກສາຂໍ້ມູນ 3 ສໍາເນົາ: ຕົ້ນສະບັບ 1 ຊຸດ ແລະ ຂໍ້ມູນສໍາຮອງ 2 ຊຸດ

- 2: ເກັບຮັກສາຂໍ້ມູນຢູ່ໄວ້ໃນ Disk ຢ່າງຫນ້ອຍ 2 ປະເພດ

- 1: ເກັບຮັກສາສໍາເນົາຂໍ້ມູນສູນສໍາຮອງຂໍ້ມູນທີ່ຢູ່ຫ່າງໄກ 1 ຊຸດ

- 1: ເກັບຮັກສາສໍາເນົາເພີ່ມເຕີມ 1 ຊຸດໂດຍແຍກຈາກລະບົບ air-gap isolation

ຈຸດປະສົງຂອງກົນລະຍຸດແບບ 3-2-1-1 ແມ່ນເພື່ອເກັບຮັກສາສໍາເນົາສຸດທ້າຍຂອງຊຸດຂໍ້ມູນທີ່ຮຮັບປະກັນດ້ານຄວາມປອດໄພ ສໍາລັບການກູ້ຄືນຢ່າງວ່ອງໄວຫຼັງຈາກຂໍ້ມູນຖືກທໍາລາຍໂດຍການໂຈມຕີແຣນຊ່ຳແວຣ໌ (Ransomware).

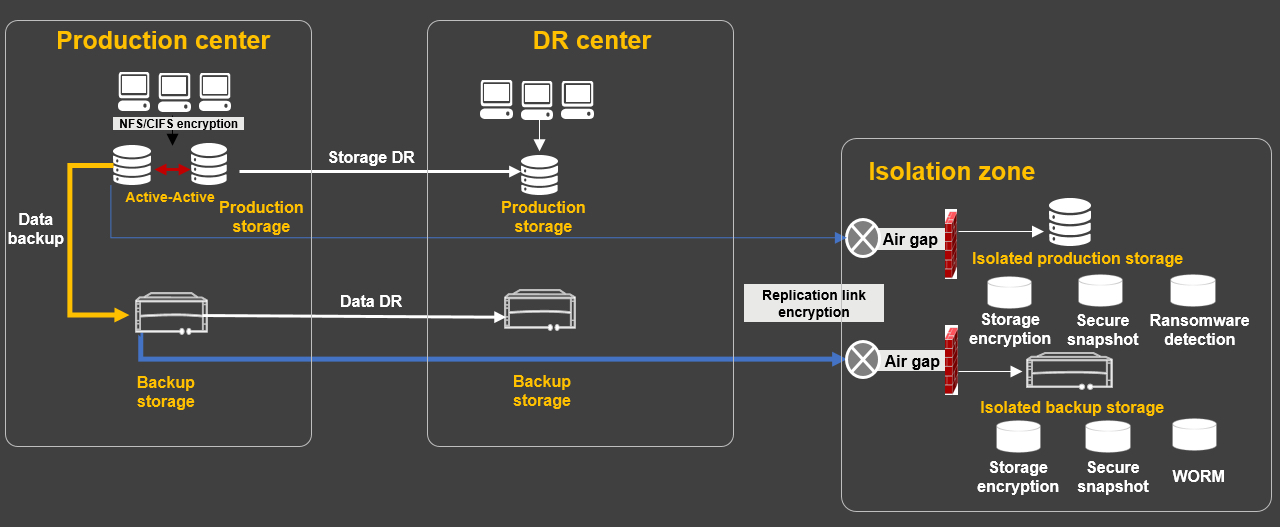

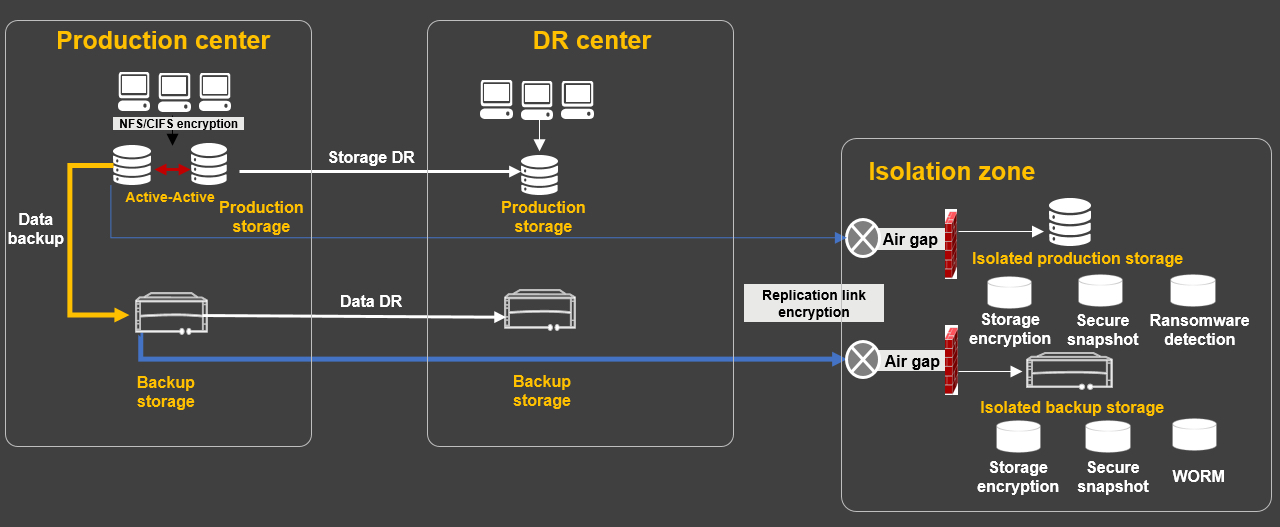

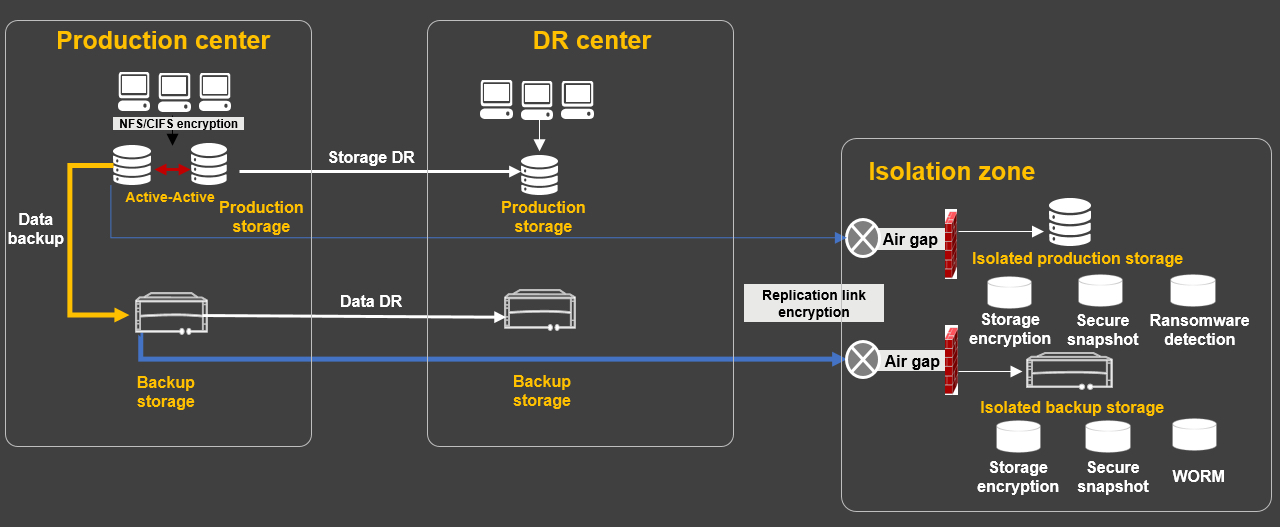

ຮູບທີ 7: ກົນລະຍຸດແບບ 3-2-1-1

ເປັນຫຍັງການແຍກລະບົບຈັດເກັບຂໍ້ມູນຈຶ່ງສໍາຄັນ?

ເຊິ່ງປະກອບມີ 3 ສາເຫດດັ່ງນີ້:

1. ຖ້າຫາກເກີດການໂຈມຕີຈາກແຣນຊໍ່າແວຣ໌ (Ransomware) ຂໍ້ມູນທັງຫມົດຂອງເຮົາອາດຖືກລົບອອກຈາກລະບົບ. ເຊິ່ງການສ້າງລະບົບທີ່ແຍກອອກມາໂດຍໃຊ້ເທັກໂນໂລຊີ Air-gap ເພື່ອປົກປ້ອງຂໍ້ມູນ.

- ເມື່ອຂໍ້ມູນບໍ່ມີການເຮັດ replicated ແລະ ການແຍກລະບົບເປັນ offline ຢ່າງສົມບູນ. ດັ່ງນັ້ນ, ແຣນຊໍ່າແວຣ໌ (Ransomware) ຈຶ່ງບໍ່ສາມາດກວດຫາຂໍ້ມູນໃນພື້ນທີ່ເຂດການແຍກລະບົບໄດ້, ສະນັ້ນຈຶ່ງຫຼຸດຜ່ອນຄວາມເປັນໄປໄດ້ຂອງການເຂົ້າລະຫັດລັບ ຫຼື ການລຶບຂໍ້ມູນທີ່ເປັນອັນຕະລາຍໃຫ້ເຫຼືອໜ້ອຍທີ່ສຸດ.

- ເມື່ອຂໍ້ມູນຈຳເປັນຕ້ອງມີການເຮັດ replicated, ອຸປະກອນເກັບຂໍ້ມູນໃນເຂດການແຍກລະບົບຈະເປີດໃຊ້ port ສະເພາະ ແລະ ອະນຸຍາດສະເພາະເສັ້ນທາງດຽວເທົ່ານັ້ນ, ດັ່ງນັ້ນຈຶ່ງຮັບປະກັນຄວາມປອດໄພຂອງຂໍ້ມູນ.

2. ຄວາມສ່ຽງບໍ່ພຽງແຕ່ມາຈາກພາຍນອກເທົ່ານັ້ນ, ບຸກຄະລາກອນທີ່ຢູ່ພາຍໃນອົງກອນອາດເປັນປັດໃຈຫນຶ່ງທີ່ເຮັດໃຫ້ເກີດການສູນເສຍຂໍ້ມູນໄດ້. ຈາກການວິເຄາະໃນອີກ 3 ປີຂ້າງຫນ້າ, ໄພຂົ່ມຂູ່ທາງອິນເຕີເນັດສ່ວນໃຫຍ່ມີແນວໂນ້ມທີ່ຈະເກີດຂື້ນພາຍໃນອົງກອນ.

3. ການແຍກລະບົບແມ່ນຮັບປະກັນການກູ້ຄືນຂໍ້ມູນໄດ້ໄວຂຶ້ນຖ້າຫາກລະບົບຖືກການໂຈມຕີໂດຍແຣນຊໍ່າແວຣ໌ (Ransomware). ເຖິງແມ່ນວ່າການຈັດເກັບແບບເທັບ (tape) ແບບດັ້ງເດີມສາມາດເກັບຮັກສາຂໍ້ມູນແບບອອຟລາຍໄດ້, ແຕ່ຄວາມໄວການກູ້ຂໍ້ມູນແມ່ນບໍ່ພຽງພໍເຊິ່ງອາດສົ່ງຜົນກະທົບຕໍ່ບໍລິການໄດ້. ໃນທາງກົງກັນຂ້າມ, ທັງພື້ນທີ່ຈັດເກັບຂໍ້ມູນທີ່ໃຊ້ງານຈິງ ແລະ ພື້ນທີ່ຈັດເກັບຂໍ້ມູນສຳຮອງການເກັບຮັກສາສໍາຮອງຂໍ້ມູນໄດ້ພັດທະນາໄປສູ່ສະຖາປັດຕະຍະກໍາ Flash ທັງໝົດ, ດ້ວຍຄວາມໄວການໄວກວ່າຖ່າຍໂອນຂໍ້ມູນໃນການກູ້ສູງເຖິງ 100 ເທົ່າເມື່ອທຽບກັບ tape. ເຊິ່ງຈະຊ່ວຍຫຼຸດຜ່ອນໄລຍະເວລາການກູ້ຄືນການບໍລິການເພື່ອຫຼຸດຜ່ອນການສູນເສຍທີ່ເກີດຈາກການຢຸດໃຫ້ບໍລິການໃນການໂຈມຕີ ແຣນຊໍ່າແວຣ໌ (Ransomware).

- ກົນລະຍຸດໃນການປັບໃຊ້ການປ້ອງກັນ ແຣນຊໍ່າແວຣ໌ (Ransomware) ໃນຊັ້ນຈັດເກັບຂໍ້ມູນ.

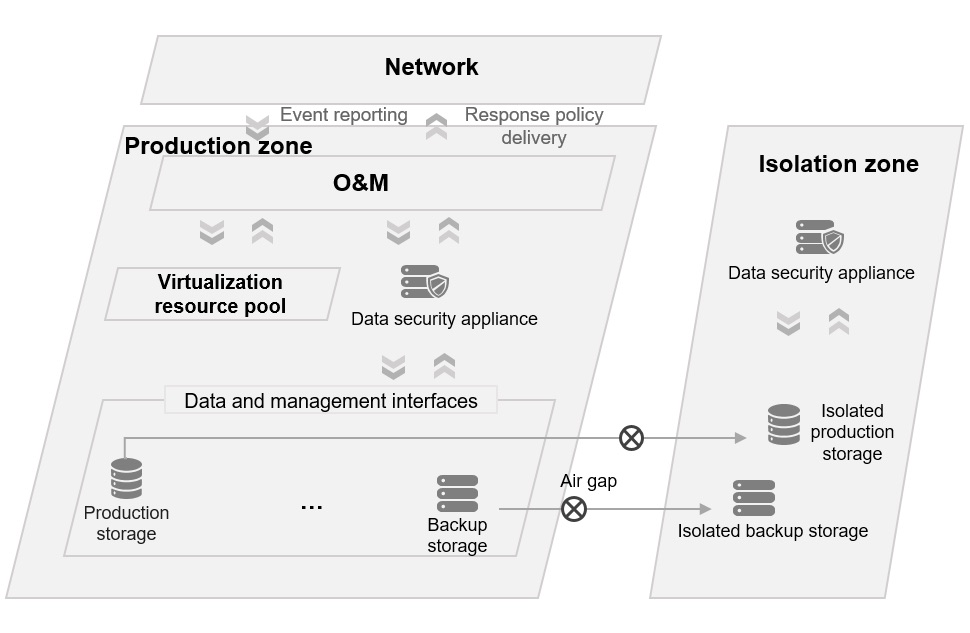

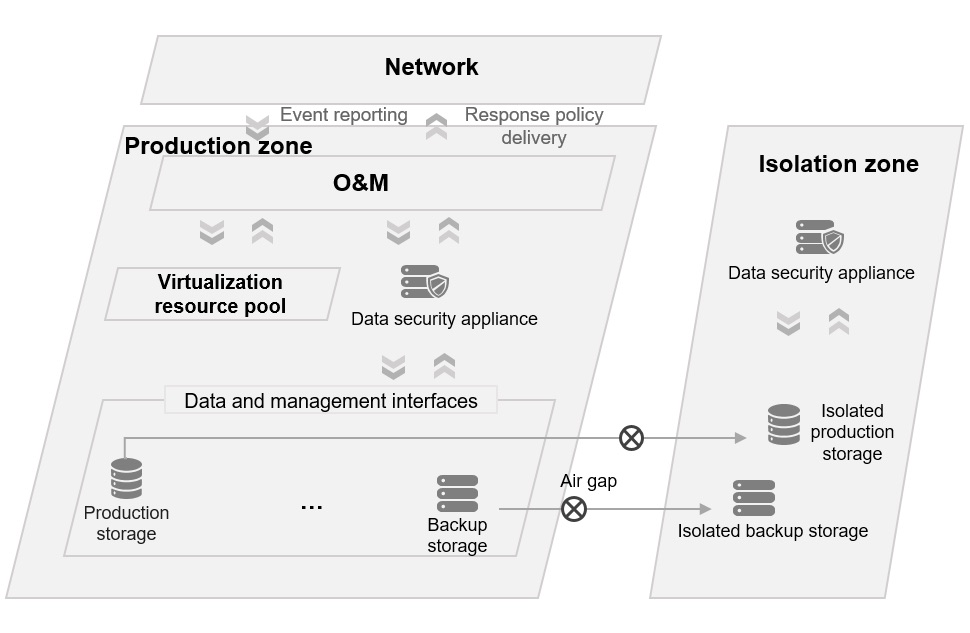

ການປ້ອງກັນແຣນຊໍ່າແວຣ໌ (Ransomware) ຢ່າງເຕັມຮູບແບບຢູ່ໃນຊັ້ນເກັບຮັກສາຂໍ້ມູນກວມເອົາພື້ນທີ່ເກັບຮັກສາຂໍ້ມູນທີ່ໃຊ້ງານຈິງ, ການເກັບຮັກສາການສໍາຮອງຂໍ້ມູນ, ເຂດການແຍກລະບົບການເກັບຮັກສາຂໍ້ມູນທີ່ໃຊ້ງານຈິງ, ແລະ ເຂດການແຍກລະບົບການເກັບຮັກສາສໍາຮອງຂໍ້ມູນ. ໃນການສ້າງຕົວຈິງ, ອົງກອນຄວນເລືອກກົນລະຍຸດທີ່ເຫມາະສົມກັບຄວາມຕ້ອງການເພື່ອສ້າງການປ້ອງກັນທີ່ມີປະສິດທິພາບໃນຊັ້ນເກັບຮັກສາຕໍ່ກັບການໂຈມຕີ ແຣນຊໍ່າແວຣ໌ (Ransomware).

ການປະຕິບັດທີ່ດີທີ່ສຸດແມ່ນການສໍາຮອງຂໍ້ມູນທັງຫມົດ, ປະຕິບັດການກູ້ຄືນຄວາມເສຍຫາຍສໍາລັບລະບົບທີ່ສໍາຄັນ, ແລະສ້າງການປົກປ້ອງ ແຣນຊໍ່າແວຣ໌ (Ransomware) ສໍາລັບລະບົບຫຼັກ.

ຮູບທີ 8: ພາບລວມຂອງການປ້ອງກັນແຣນຊໍ່າແວຣ໌ (Ransomware) ແບບຊັ້ນຈັດເກັບຂໍ້ມູນ

ຮູບທີ 8: ພາບລວມຂອງການປ້ອງກັນແຣນຊໍ່າແວຣ໌ (Ransomware) ແບບຊັ້ນຈັດເກັບຂໍ້ມູນ

- ໃຊ້ພື້ນທີ່ການເກັບຮັກສາການຜະລິດເພື່ອປົກປ້ອງການເຮັດທຸລະກໍາອອນໄລນ໌ ແລະ ລະບົບການຜະລິດ

ຖ້າລະບົບເຫຼົ່ານີ້ຖືກໂຈມຕີໂດຍ ແຣນຊໍ່າແວຣ໌ (Ransomware), ຜົນສະທ້ອນທີ່ຮ້າຍແຮງອາດຈະເກີດຂື້ນ, ເຊັ່ນ: ບໍລິການຢຸດສະງັກ ແລະ ການປິດສາຍການຜະລິດ. ການຢຸດຂອງລະບົບເປັນເວລາດົນນານ ຈະເຮັດໃຫ້ເກີດຄວາມເສຍຫາຍຫຼາຍຂຶ້ນ, ໂດຍສະເພາະແມ່ນຄວາມເສຍຫາຍຕໍ່ສື່ສຽງຂອງອົງກອນ. ດັ່ງນັ້ນ, ອົງກອນຕ່າງໆຈະຕ້ອງຈັດລໍາດັບຄວາມສໍາຄັນຂອງການກູ້ຄືນການບໍລິການຢ່າງໄວວາ ແລະ ການປັບປຸງລະດັບຄວາມປອດໄພໃນເວລາທີ່ອອກແບບແຜນການປ້ອງກັນ ແຣນຊໍ່າແວຣ໌ (Ransomware) ຂອງເຂົາເຈົ້າ. ເພື່ອບັນລຸເປົ້າຫມາຍເຫຼົ່ານີ້, ອົງກອນ ຕ້ອງຫຼຸດຈຸດປະສົງຈຸດກູ້ຄືນ (RPO) ໃຫ້ເຫຼືອໜ້ອຍທີ່ສຸດ ແລະ ຮັບປະກັນວ່າຂໍ້ມູນທີ່ຖືກກູ້ຄືນນັ້ນຢູ່ໃກ້ກັບພື້ນທີ່ຈັດເກັບຂໍ້ມູນທີ່ໃຊ້ງານຈິງຫຼາຍທີ່ສຸດ. ຂໍແນະນຳໃຫ້ອົງກອນຕ່າງໆສ້າງຄວາມສາມາດໃນການປ້ອງກັນ ແຣນຊໍ່າແວຣ໌ (Ransomware) ພື້ນທີ່ຈັດເກັບຂໍ້ມູນທີ່ໃຊ້ງານຈິງ. ນອກຈາກນີ້, ເພື່ອປະຕິບັດການປ້ອງກັນຄວາມປອດໄພລະດັບສູງ ແລະ ປ້ອງກັນການໂຈມຕີພື້ນທີ່ຈັດເກັບຂໍ້ມູນທີ່ໃຊ້ງານຈິງບໍ່ເຮັດໃຫ້ຂໍ້ມູນເສຍຫາຍ, ຈໍາເປັນຕ້ອງສ້າງເຂດການແຍກລະບົບສໍາລັບຂໍ້ມູນທີ່ໃຊ້ງານຈິງ. ນີ້ບໍ່ພຽງແຕ່ຍົກລະດັບການປົກປ້ອງຄວາມປອດໄພຂຶ້ນໄປອີກລະດັບເທົ່ານັ້ນ, ແຕ່ຍັງຮັກສາຂໍ້ມູນໄວ້ເປັນໄລຍະເວລາດົນຂຶ້ນເພື່ອຮັບມືກັບໄພຂົ່ມຂູ່ຂອງ ແຣນຊໍ່າແວຣ໌ (Ransomware) ທີ່ແຝງຢູ່.

- ເປີດໃຊ້ຟັງຊັ່ນການກວດຈັບ ແຣນຊໍ່າແວຣ໌ (Ransomware) ເທິງພື້ນທີ່ຈັດເກັບຂໍ້ມູນທີ່ໃຊ້ງານຈິງແລະ ເທິງພື້ນທີ່ຈັດເກັບຂໍ້ມູນທີ່ໃຊ້ງານຈິງແບບແຍກສ່ວນ ເພື່ອຮັບປະກັນວ່າການໂຈມຕີ ແຣນຊໍ່າແວຣ໌ (Ransomware) ສາມາດຖືກກວດພົບ ແລະປ້ອງກັນໄດ້ທັນທີ. ຖ້າກໍາລັງໃຊ້ອຸປະກອນການເກັບຮັກສາລະດັບສູງທີ່ມີການປະສິດທິພາບຫຼາຍເກີນໄປ, ແນະນໍາໃຫ້ອົງການຈັດຕັ້ງຕ່າງໆ ໃຊ້ຟັງຊັນການກວດຈັບ ແຣນຊໍ່າແວຣ໌ (Ransomware) ທີ່ມີໃນຕົວເພື່ອເຮັດໃຫ້ການໃຊ້ງານລະບົບງ່າຍຂຶ້ນ. ຖ້າບໍ່ມີຄວາມສາມາດໃນການຈັດເກັບຂໍ້ມູນສ່ວນເກີນ ຫຼື ມີການໃຊ້ອຸປະກອນຈັດເກັບຂໍ້ມູນຫຼາຍອັນ ຈະເປັນການດີກວ່າຖ້າໃຊ້ອຸປະກອນຮັກສາຄວາມປອດໄພຂໍ້ມູນ ເພື່ອປະຕິບັດການຄຸ້ມຄອງແບບລວມສູນແລະ ປັບປຸງປະສິດທິພາບການກວດຈັບ. ນອກຈາກຄວາມໄດ້ປຽບທີ່ສໍາຄັນຂອງການຕ້ານການໂຈມຕີ, ອຸປະກອນສະເພາະຍັງເນັ້ນໃສ່ຫນ້າທີ່ສ່ວນບຸກຄົນເພື່ອໃຫ້ຄວາມຫມັ້ນຄົງທີ່ດີກວ່າ. ໂດຍທົ່ວໄປແລ້ວ, ການກວດຈັບ ແຣນຊໍ່າແວຣ໌ (Ransomware) ໃນຂັ້ນຕອນການຂຽນຂໍ້ມູນປະກອບມີການສະກັດກັ້ນກ່ອນເຫດການ. ການກວດຈັບແບບເຫດການໃນເວລາຈິງ ແລະ ການສະແກນຄວບຄຸມຫຼັງເຫດການ.

- ເປີດໃຊ້ຟັງຊັນປ້ອງການການປອມແປງ ເຊັ່ນ: ການ Snapshot ທີ່ປອດໄພ ເທິງພື້ນທີ່ຈັດເກັບຂໍ້ມູນທີ່ໃຊ້ງານຈິງ ແລະ ພື້ນທີ່ຈັດເກັບຂໍ້ມູນແບບແຍກສ່ວນ ເພື່ອບັນລຸຂໍ້ຕົກລົງລະດັບການບໍລິການ (SLA) ແລະ ຄ່າໃຊ້ຈ່າຍທີ່ສົມເຫດສົມຜົນຂອງການໃຊ້ງານ. ໃຫ້ກໍານົດຄວາມຖີ່ຂອງການສ້າງ ແລະ ເວລາເກັບຮັກສາສໍາລັບການ snapshot ທີ່ປອດໄພຕາມກົດດັ່ງຕໍ່ໄປນີ້: ຍິ່ງລະບົບການຈັດເກັບຂໍ້ມູນໃກ້ກັບຂໍ້ມູນການຜະລິດຫຼາຍເທົ່າໃດ, ການເກັບຮັກສາຈະສັ້ນລົງເທົ່ານັ້ນ ໃນການເຮັດ snapshot ທີ່ປອດໄພ. ຕົວຢ່າງເຊັັ່ນ: ຖ້າໄລຍະເວລາການກູ້ຄືນທີ່ອອກແບບມາສໍາລັບແອັບພລິເຄຊັນສັ້ນກວ່າ 2 ຊົ່ວໂມງ, ຂໍແນະນໍາໃຫ້ຕັ້ງຄວາມຖີ່ຂອງການສ້າງໃຫ້ຫນ້ອຍກວ່າ 2 ຊົ່ວໂມງ ແລະ ເວລາເກັບຮັກສາເປັນ 1 ເຖິງ 3 ມື້ສໍາລັບການ snapshot ທີ່ປອດໄພໃນພື້ນທີ່ຈັດເກັບທີ່ໃຊ້ງານຈິງ. ຂໍ້ມູນຕ້ອງໄດ້ຮັບການຈໍາລອງເປັນແຕ່ລະໄລຍະຈາກບ່ອນເກັບຂໍ້ມູນຫລັກໄປຫາບ່ອນເກັບຂໍ້ມູນການຜະລິດແບບແຍກ. ຮອບວຽນທີ່ແນະນໍາແມ່ນທຸກໆ 12 ຫາ 24 ຊົ່ວໂມງ ຄວາມຖີ່ໃນການ snapshot ເທິງພືນທີ່ຈັດເກັບທີ່ໃຊ້ງານຈິງແບບແຍກຄວນຄືກັນກັບຮອບວຽນທີ່ຈຳລອງ ແລະ ໂດຍທົ່ວໄປແລ້ວເວລາເກັບຮັກສາແມ່ນ 7 ຫາ 30 ມື້້.

- ເປີດໃຊ້ການເຂົ້າລະຫັດຂໍ້ມູນ ຖ້າການເຊື່ອມຕໍ່ IP ຖືກນໍາໃຊ້ເພື່ອສົ່ງຂໍ້ມູນລະຫວ່າງພື້ນທີ່ຈັດເກັບຂໍ້ມູນທີ່ໃຊ້ງານຈິງ ແລະ ພື້ນທີ່ຈັດເກັບຂໍ້ມູນແບບແຍກສ່ວນ, ແນະນໍາໃຫ້ໃຊ້ການເຂົ້າລະຫັດລິ້ງເພື່ອປ້ອງກັນບໍ່ໃຫ້ຂໍ້ມູນຮົ່ວໄຫຼໃນລະຫວ່າງການສົ່ງຂໍ້ມູນ. ຖ້າກົດລະບຽບຂອງອຸດສາຫະກໍາກຳນົດໃຫ້ອຸປະກອນຈັດເກັບຂໍ້ມູນຕ້ອງເຂົ້າລະຫັດຂໍ້ມູນ, ຈໍາເປັນຕ້ອງມີການວາງແຜນຟັງຊັ່ນການເຂົ້າລະຫັດການຈັດເກັບຂໍ້ມູນ. ຖ້າບໍ່ດັ່ງນັ້ນ, ອົງກອນສາມາດກໍານົດໄດ້ວ່າຈະເປີດໃຊ້ການເຂົ້າລະຫັດບ່ອນເກັບຂໍ້ມູນເພື່ອປ້ອງກັນການລັກສື່ເກັບຂໍ້ມູນຈາກການຮົ່ວໄຫລຂອງຂໍ້ມູນ.

- ໃຊ້ພື້ນທີ່ຈັດເກັບຂໍ້ມູນສໍາຮອງເພື່ອປ້ອງກັນລະບົບແອັບພລິເຄຊັ່ນທີ່ສໍາຄັນທີ່ໃຫ້ບໍລິການໂດຍອຸປະກອນຈັດເກັບຂໍ້ມູນການຜະລິດທີ່ແຕກຕ່າງກັນ

ຖ້າອຸປະກອນຈັດເກັບຂໍ້ມູນທີ່ໃຊ້ໂດຍອົງກອນມາຈາກຜູ້ຈຳໜ່າຍຫຼາຍບ່ອນ. ການປ້ອງກັນແຣນຊໍ່າແວຣ໌ (Ransomware) ແບບລວມສູນຈຶ່ງມີຄວາມຈໍາເປັນສໍາຫຼັບລະບົບແອັບພລິເຄຊັນທີ່ເຮັດວຽກຢູ່ໃນອຸປະກອນຈັດເກັບຂໍ້ມູນເຫຼົ່ານີ້. ເນື່ອງຈາກຜູ້ຈຳໜ່າຍແຕ່ລະລາຍແມ່ນມີຄວາມສາມາດແຕກຕ່າງກັນໄປ. ດັ່ງນັ້ນ, ຜູ້ຈຳໜ່າຍບາງລາຍອາດຈະບໍ່ສະໜອງການປ້ອງກັນ ແຣນຊໍ່າແວຣ໌ (Ransomware). ເຖິງແມ່ນວ່າຜູ້ຈໍາໜ່າຍທຸກລາຍຈະໃຫ້ການປ້ອງກັນ ແຣນຊໍ່າແວຣ໌ (Ransomware) , ແຕ່ການນໍາໂຊລູຊັ່ນ ແຣນຊໍ່າແວຣ໌ (Ransomware)ໄປໃຊ້ໃນອຸປະກອນຈັດເກັບຂໍ້ມູນແຕ່ລະເຄື່ອງກໍມີຄວາມຊັບຊ້ອນ ແລະ ມີຄ່າໃຊ້ຈ່າຍສູງເກີນໄປ. ໃນກໍລະນີນີ້, ເປັນການປະຕິບັດທີ່ດີທີ່ທີ່ຈະສ້າງການປ້ອງການ ແຣນຊໍ່າແວຣ໌ (Ransomware) ເທິງພື້ນທີ່ຈັດເກັບຂໍ້ມູນສໍາຮອງສະເພາະ, ໃນທາງດຽວກັນ ຈະຕ້ອງສ້າງການແຍກລະບົບສຳຫຼັບພື້ນທີ່ຈັດເກັບຂໍ້ມູນສຳຮອງເພື່ອປ້ອງກັນຂໍ້ມູນອອຟລາຍ. ປ້ອງກັນການໂຈມຕີເພື່ອທີ່ຈັດເກັບຂໍ້ມູນສຳຮອງເພື່ອບໍໃຫ້ສູນເສຍຂໍ້ມູນ. ເນື່ອງຈາກພື້ນທີ່ຈັດເກັບຂໍ້ມູນສຳຮອງເປັນດ່ານສຸດທ້າຍຂອງການປ້ອງການ, ການສ້າງການແຍກລະບົບຈຶ່ງມີຄວາມສຳຄັນຫຼາຍ.

- ນຳໃຊ້ຟັງຊັ່ນປ້ອງກັນການປອມແປງເຊັ່ນ: WORM ແລະ Snapshot ທີ່ປອດໄພເພື່ອປ້ອງກັນຂໍ້ມູນ. ພື້ນທີ່ຈັດເກັບຂໍ້ມູນສໍາຮອງປົກກະຕິແລ້ວເຮັດວຽກກັບຊອບແວຣ໌ສໍາຮອງສະເພາະ, ເພື່ອສໍາຮອງຂໍ້ມູນຂອງລະບົບແອັບພລິເຄຊັ່ນເປັນໄຟລ໌. ຖ້າຊອບແວຣ໌ສຳຮອງຂໍ້ມູນສະເພາະສາມາດໃຊ້ WORM ຮ່ວມກັບພື້ນທີ່ຈັດເກັບຂໍ້ມູນສໍາຮອງໄດ້, ແນະນໍາໃຫ້ໃຊ້ WORM ເພື່ອປ້ອງກັນການແຊກແຊງຂໍ້ມູນ. ເທັກໂນໂລຢີ WORM ສາມາດປ້ອງການໄຟລ໌ແຍກກັນໄດ້ ເຊິ່ງມີຄວາມຍືດຫຍຸ່ນ ແລະ ລະອຽດຫຼາຍກວ່າ. ຖ້າຊອບແວຣ໌ສຳຮອງຂໍ້ມູນສະເພາະບໍ່ສາມາດເຮັດວຽກຮ່ວມກັບລະບົບໄຟລ໌ WORM ເທິງບ່ອນຈັດເກັບສໍາຮອງຂໍ້ມູນໄດ້, ທ່ານຍັງສາມາກໃຊ້ຟັງຊັ່ນ Snapshot ທີ່ປອດໄພເທິງບ່ອນຈັດເກັບຂໍ້ມູນສຳຮອງເພື່ອປ້ອງກັນການດັດແປງຂໍ້ມູນ.

- ເປີດໃຊ້ງານການກວດຈັບແຣນຊໍ່າແວຣ໌ (Ransomware) ພື້ນທີ່ຈັດເກັບຂໍ້ມູນສໍາຮອງບໍ່ໄດ້ຖືກນໍາໃຊ້ເລື້ອຍໆເທົ່າກັບພື້ນທີ່ຈັດເກັບຂໍ້ມູນທີ່ໃຊ້ງານຈິງ. ດັ່ງນັ້ນ, ການເປີດໃຊ້ງານການກວດຈັບແຣນຊໍ່າແວຣ໌ (Ransomware) ໃນພື້ນທີ່ສໍຮອງຂໍ້ມູນຈຶ່ງມີຜົນກະທົບຕໍ່ປະສິດທິພາບຂອງແອັບພລີເຄຊັ່ນຂ້ອນຂ້າງໜ້ອຍ. ການກວດຈັບ ແຣນຊໍ່າແວຣ໌ (Ransomware) ຊ່ວຍປ້ອງກັນໄວຣັສແຝງຈາກຈາກການເຂົ້າລະຫັດຂໍ້ມູນທີ່ບໍ່ຄ່ອຍໃຊ້, ເພື່ອໃຫ້ຂໍ້ມູນຍັງສໍາຮອງຍັງຄົງຢູ່ ການໃຊ້ການກວດຈັບ ແຣນຊໍ່າແວຣ໌ (Ransomware) ເທິງພື້ນທີ່ຈັດເກັບຂໍ້ມູນສໍາຮອງ ແລະ ພື້ນທີ່ຈັດເກັບຂໍ້ມູນແບບແຍກຊ່ວຍຮັບປະກັນໄດ້ວ່າຂໍ້ມູນທີ່ໃຊ້ສຳຫຼັບການກູ້ຄືນປອດໄພ, ດັ່ງນັ້ນຈຶ່ງປັບປຸງປະສິດທິພາບຂອງການກູ້ຄືນ. ການກວດຈັບ ແຣນຊໍ່າແວຣ໌ (Ransomware) ໃນພື້ນທີ່ຈັດເກັບຂໍ້ມູນສໍາຮອງມີ 2 ຮູບແບບຄື: ຟັງຊັ່ນໃນຕົວ ແລະ ອຸປະກອນຮັກສາຄວາມປອດໄພຂໍ້ມູນພາຍນອກ. ທ່ານສາມາດເລືອກໄດ້ຕາມຄວາມຕ້ອງການຂອງສູນຂໍ້ມູນຂອງທ່ານ.

- ສະຫຼຸບ

ການປ້ອງກັນ ແຣນຊໍ່າແວຣ໌ (Ransomware) ຈໍາເປັນຕ້ອງດໍາເນີນການຈາກ 3 ດ້ານ - ລະບົບການຄຸ້ມຄອງ, ນະໂຍບາຍຄວາມປອດໄພ ແລະ ຄວາມສາມາດທາງດ້ານວິຊາການ.

- ປະການທຳອິດ, ສ້າງການປ້ອງກັນທີ່ແຂງແກ່ງສຳລັບການຮັກສາຄວາມປອດໄພທາງໄຊເບີ້ຂັ້ນພື້ນຖານເຊັ່ນ: ການໃຊ້ໄຟລ໌ວໍ (firewalls) ຫຼື ແຊນບ໊ອກ (sandboxes).

- ປະການທີສອງ, ສ້າງຄວາມຮັບຮູ້ດ້ານຄວາມປອດໄພຂອງພະນັກງານ ແລະ ຝຶກອົບຮົມໃຫ້ພະນັກງານເພື່ອພັດທະນາຄວາມສາມາດໃນການເຮັດວຽກທີ່ດີເພື່ອກໍານົດ ແລະ ປ້ອງກັນການໂຈມຕີໃຫ້ເປັນປົກກະຕິ.

- ປະການສຸດທ້າຍ, ເສີມສ້າງຄວາມແຂງແກ່ງໃຫ້ກັບແນວທາງການປ້ອງກັນສຸດທ້າຍຢູ່ຊັ້ນພື້ນທີ່ຈັດເກັບຂໍ້ມູນສໍາລັບການປ້ອງກັນ ແຣນຊໍ່າແວຣ໌ (Ransomware). ຕົວຢ່າງເຊັ່ນ, ເປີດໃຊ້ການກວດຈັບ ແລະ ການວິເຄາະເພື່ອກໍານົດການໂຈມຕີ ແຣນຊໍ່າແວຣ໌ (Ransomware) ແລະ ສໍາເນົາທີ່ປອດໄພໃນທັນທີ, ໃຊ້ WORM ແລະ Snapshot ທີ່ປອດໄພເພື່ອປ້ອງກັນການບິດເບືອນຂໍ້ມູນ, ໃຊ້ການເຂົ້າລະຫັດເພື່ອປ້ອງກັນການຮົ່ວໄຫລຂອງຂໍ້ມູນ, ແລະໃຊ້ຊ່ອງຫວ່າງທາງອາກາດເພື່ອສ້າງເຂດການແຍກລະບົບສໍາລັບການປົກປ້ອງຂໍ້ມູນອອຟໄລນ໌, ດັ່ງນັ້ນຈຶ່ງເກັບຮັກສາສໍາເນົາສຸດທ້າຍຂອງຂໍ້ມູນທີ່ສະອາດເພື່ອການກູ້ຄືນ.

ຮູບທີ 8: ພາບລວມຂອງການປ້ອງກັນແຣນຊໍ່າແວຣ໌ (Ransomware) ແບບຊັ້ນຈັດເກັບຂໍ້ມູນ

ຮູບທີ 8: ພາບລວມຂອງການປ້ອງກັນແຣນຊໍ່າແວຣ໌ (Ransomware) ແບບຊັ້ນຈັດເກັບຂໍ້ມູນ