ເພື່ອຈໍາກັດຜົນກະທົບຂອງການໂຈມຕີ ແລນຊໍ່າແວຣ໌ (Ransomware), ການສ້າງລະບົບຕ້ານການໂຈນລະກຳຂໍ້ມູນ ແລນຊໍ່າແວຣ໌ (Ransomware) ທີ່ສົມບູນຈຶ່ງມີຄວາມຈຳເປັນ. ເຊິ່ງລວມມີການເພີ່ມຄຸນສົມບັດໃນການປົກປ້ອງເຄືອຂ່າຍເພື່ອຫຼຸດຜ່ອນຄວາມອ່ອນແອຂອງລະບົບ, ເຊິ່ງຊ່ວຍຫຼຸດໂອກາດໃນການໂຈມຕີສຳເລັດ; ການປັບປຸງຄວາມປອດໄພ ແລະ ຄວາມຢືດຢຸ່ນຂອງຂໍ້ມູນຫຼັກ, ເພື່ອປ້ອງກັນການເຂົ້າລະຫັດຂໍ້ມູນ, ສະຫນອງການກວດຈັບ ແລະ ການເຕືອນໄພທີ່ວ່ອງໄວໃນກໍລະນີທີ່ການປ້ອງກັນຊັ້ນເຄືອຂ່າຍລົ້ມເຫລວ; ແລະ ເກັບຮັກສາສໍາເນົາຂໍ້ມູນທີ່ສະອາດຢ່າງສົມບູນເພື່ອຈຸດປະສົງການກູ້ຂໍ້ມູນຄືນ, ແລະຫຼຸດຜ່ອນການສູນເສຍໃດໆໃນກໍລະນີທີ່ຂໍ້ມູນການຜະລິດ ຫຼື ສູນຂໍ້ມູນທັງຫມົດຖືກເຂົ້າລະຫັດ.

1.1 ເຄືອຂ່າຍ, ອຸປະກອນປາຍທາງ ແລະ ການຈັດເກັບຂໍ້ມູນ: ວິທີການປ້ອງກັນແບບຫຼາຍຊັ້ນ

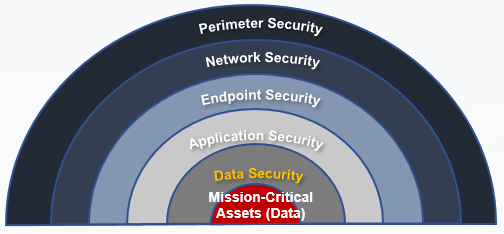

ເນື່ອງຈາກການຄຸກຄາມຂອງແລນຊ່ຳແວຣ໌ທົ່ວໄປສາມາດແບ່ງອອກເປັນ 4 ຂັ້ນຕອນ (ການສອດແນມ, ການບຸກລຸກ, ການແຜ່ກະຈາຍ, ແລະ ການຂົ່ມຂູ່), ການປົກປ້ອງທີ່ສົມບູນແບບຄວນຈະຖືກສ້າງຂຶ້ນໃນການປ້ອງກັນກ່ອນເຫດການ, ການຂັດຂວາງໃນເຫດການ, ແລະການກູ້ຄືນຫລັງເຫດການ. ກອບ Defense in Depth ຂອງ Northrop Grumman ນໍາສະເໜີສະຖາປັດຕະຍະກໍາການຮັກສາຄວາມປອດໄພທີ່ຫຼາຍກວ່າຫ້າຊັ້ນເພື່ອປົກປ້ອງເຄືອຂ່າຍ ແລະ ຂໍ້ມູນທີ່ກ່ຽວຂ້ອງ. ຊັ້ນຄວາມປອດໄພເຫຼົ່ານີ້ໄດ້ແກ່ ຂອບເຂດ, ເຄືອຂ່າຍ, ອຸປະກອນປາຍທາງ, ແອັບພລິເຄຊັນ ແລະ ຂໍ້ມູນ ເຊິ່ງຊັ້ນເຄືອຂ່າຍ ແລະ ແອັບພລິເຄຊັນເຮັດວຽກເພື່ອປ້ອງກັນການໂຈມຕີ ແລນຊໍ່າແວຣ໌ (Ransomware) ໃນຂັ້ນຕອນການສອດແນມ, ການບຸກລຸກ, ແລະການແຜ່ກະຈາຍ. ໃນກໍລະນີທີ່ໄວຣັສ ແລນຊ່ຳແວຣ໌ (Ransomware) ເຂົ້າເຖິງຊັ້ນຂໍ້ມູນ, ພື້ນທີ່ເກັບຂໍ້ມູນຖືວ່າເປັນດ່ານສຸດທ້າຍໃນການປ້ອງກັນເພື່ອຮັບປະກັນຄວາມລັບ ແລະ ຄວາມຖືກຕ້ອງຂອງຂໍ້ມູນທ່ານ.

ຮູບທີ 5: ໂມເດວ Northrop Grumman Defense-in-Depth (DiD)

1.1.1 ຊັ້ນເຄືອຂ່າຍ

ການປົກປ້ອງຢູ່ໃນຊັ້ນນີ້ຈະໃຊ້ວິທີການຮັກສາຄວາມປອດໄພເຄືອຂ່າຍແບບຂອບເຂດ ເຊັ່ນ ໄຟວໍ, ເຊິ່ງປ້ອງກັນການບຸກລຸກຂອງ ແລນຊ່ຳແວຣ໌ (Ransomware) ແລະ ສະກັດກັ້ນການແຜ່ກະຈາຍຂອງໄພຂົ່ມຂູ່ທີ່ຮູ້ຈັກ. ນອກຈາກນັ້ນ, ນະໂຍບາຍການຮັກສາຄວາມປອດໄພເຄືອຂ່າຍທີ່ເຂັ້ມງວດແມ່ນມາດຕະການທີ່ງ່າຍດາຍແຕ່ມີປະສິດທິພາບເພື່ອປ້ອງກັນການໂຈມຕີລະບົບ. ແນວທາງການປະຕິບັດເຊັ່ນການຈໍາກັດການເຂົ້າເຖິງລະບົບຈາກພາຍນອກ, ການຮັກສາຄວາມປອດໄພພອດທີ່ມີຄວາມສ່ຽງສູງ (ເຊັ່ນ: ພອດ 139 ແລະ 445), ເປີດໃຊ້ການກັ່ນຕອງໄຟລ໌ສໍາລັບໄຟລ໌ທີ່ມີຄວາມສ່ຽງສູງ, ຫຼື ການນໍາໃຊ້ການກັ່ນຕອງ URL ເພື່ອສະກັດເວັບໄຊທ໌ທີ່ເປັນອັນຕະລາຍຈະຊ່ວຍຫຼີກເວັ້ນການດາວໂຫລດລະຫັດອັນຕະລາຍໂດຍບໍ່ໄດ້ຕັ້ງໃຈ, ໃນຂະນະທີ່ ມາດຕະການຄວາມປອດໄພສູງອື່ນໆ ລວມເຖິງແຊນບ໋ອກ (sandbox), ລະບົບການຫຼອກລວງ, ແລະ ລະບົບການກວດຈັບທີ່ຄວບຄຸມ.

1.1.2 ຊັ້ນຜູ້ໃຊ້ງານ

ລະບົບປົກປ້ອງຄວາມປອດໄພເທິງຊັ້ນຜູ້ໃຊ້ງານ ແລະ ແອັບພິເຄຊັ່ນຈະສ້າງຂຶ້ນໃນຊັ້ນສຸດທ້າຍ. ຮັບປະກັນການປ້ອງກັນໂດຍການນໍາໃຊ້ການຄວບຄຸມການເຂົ້າເຖິງ, ແພັດປ້ອງກັນຄວາມປອດໄພ, ການກວດສອບຄວາມປອດໄພ, ແລະ ເຕັກໂນໂລຢີຊອບແວຕ້ານໄວຣັສ, ເຊິ່ງມີຈຸດປະສົງເພື່ອປ້ອງກັນບໍ່ໃຫ້ ແລນຊ່ຳແວຣ໌ (Ransomware) ເຂົ້າມາມີບົດບາດໃນລະບົບ. ອົງກອນຕ່າງໆຈຳເປັນຕ້ອງຈັດໃຫ້ມີການຝຶກອົບຮົມດ້ານຄວາມປອດໄພຂໍ້ມູນຂ່າວສານເປັນປົກກະຕິໃຫ້ແກ່ພະນັກງານ, ເພື່ອປ້ອງກັນບໍ່ໃຫ້ຜູ້ໂຈມຕີລັກຂໍ້ມູນທີ່ລະອຽດອ່ອນໂດຍຜ່ານວິທີການວິສະວະກໍາສັງຄົມ, ນອກເຫນືອຈາກການດໍາເນີນການຄຸ້ມຄອງຄວາມປອດໄພຂອງອົງກອນ ແລະ ຄວາມປອດໄພຂອງເຈົ້າຂອງທີ່ດີກວ່າ. ມາດຕະການຄວາມປອດໄພຕົ້ນຕໍໄດ້ແກ່ການຮັກສາຄວາມປອດໄພຊ່ອງວ່າງຂອງລະບົບ, ການຍົກລະດັບຄວາມປອດໄພ ແລະ ຫ້ອງສະຫມຸດໄວຣັສເພື່ອກໍານົດ ແລະ ຈຳກັດໄວຣັສກ່ອນທີ່ມັນຈະໂຈມຕີ, ແລະ ການສໍາຮອງຂໍ້ມູນແຕ່ລະໄລຍະເພື່ອໃຫ້ສາມາດກູ້ຄືນທຸລະກິດທັນທີ.

ການປະສົມປະສານຂອງເຄືອຂ່າຍ ແລະ ການປົກປ້ອງຊັ້ນຜູ້ໃຊ້ງານຊ່ວຍປ້ອງກັນການແຜ່ກະຈາຍຂອງໄວຣັສຕາມລວງນອນໄປສູ່ພື້ນທີ່ຈໍາກັດ. ຢ່າງໃດກໍຕາມ, ໃນການແຍກຕົວສິ່ງເຫຼົ່ານີ້ແມ່ນບໍ່ພຽງພໍ. ເນື່ອງຈາກວ່າ ແລນຊໍ່າແວຣ໌(Ransomware) ປອມເປັນ ມາລແວຣ໌ (Malware) ແລະ ລະບົບບັນທຶກສ່າເຊື່ອຖືໄດ້, ດັ່ງນັ້ນໃນເວລາທີ່ທ່ານຮູ້ໂຕວ່າມີການໂຈມຕີ, ຄວາມເສຍຫາຍກໍເກີດຂຶ້ນແລ້ວ, ແລນຊ່ຳແວຣ໌ (Ransomware) ໄດ້ຄົ້ນພົບ ແລະ ແຍກຂໍ້ມູນທີ່ມີຄຸນຄ່າສູງຂອງທ່ານແລ້ວ, ລວມທັງຂໍ້ມູນສໍາຮອງຂອງສະພາບແວດລ້ອມເຄືອຂ່າຍທັງຫມົດ, ໂດຍກຳນົດເປົ້າຫມາຍໄປທີ່ລະບົບສໍາຮອງຂໍ້ມູນ ແລະ ຂໍ້ມູນທີ່ກ່ຽວຂ້ອງໂດຍສະເພາະ, ເພື່ອເຮັດໃຫ້ມັນບໍ່ສາມາດນໍາໃຊ້ການສໍາຮອງຂໍ້ມູນເພື່ອກູ້ຄືນລະບົບໄດ້.

1.1.3 ຊັ້ນຈັດເກັບຂໍ້ມູນ

ການປົກປ້ອງຢູ່ໃນຊັ້ນຈັດເກັບຂໍ້ມູນຖືກນໍາໃຊ້ເພື່ອເສີມໂຊລູຊັ່ນການປ້ອງກັນແລນຊ່ຳແວຣ໌(Ransomware) ແບບດັ້ງເດີມ, ເຊິ່ງປະກອບດ້ວຍມາດຕະການປ້ອງກັນຢູ່ໃນຊັ້ນເຄືອຂ່າຍ ແລະ ຊັ້ນຜູ້ຊົມໃຊ້ເທົ່ານັ້ນ. ການເກັບຮັກສາທີ່ທັນສະໄໝໃໝ່ສາມາດກວດຈັບ I/Os ທີ່ຜິດປົກກະຕິ ແລະ ຮັບຮູ້ການປ່ຽນແປງຂໍ້ມູນທີ່ສ້າງຂຶ້ນໂດຍພຶດຕິກໍາການເຂົ້າລະຫັດ, ກ່ອນທີ່ຈະລາຍງານການບຸກລຸກຂອງແລນຊ່ຳແວຣ໌(Ransomware) ໄປຍັງເຕັກໂນໂລຢີຕ້ານການງັດແງະ, ເຊິ່ງປ້ອງກັນບໍ່ໃຫ້ເຊື້ອໄວຣັສແຜ່ລາມ. ເຕັກໂນໂລຢີເຫຼົ່ານີ້ຍັງເຮັດວຽກກັບຮ່ວມກັບພື້ນທີ່ເກັບຂໍ້ມູນສໍາຮອງ ແລະ ການເກັບຮັກສາເຂດແຍກເພື່ອຢຸດການສູນເສຍທີ່ເກີດຈາກ ແລນຊໍ່າແວຣ໌ (Ransomware) ໄດ້ຢ່າງໄວວາ. ນອກຈາກນັ້ນ, ສຳເນົາແບບອອຟໄລນ໌ທີ່ເກັບໄວ້ໃນເຂດແຍກຮັບປະກັນໄດ້ວ່າສຳເນົາຂໍ້ມູນທີ່ສະອາດ ແລະ ບໍ່ມີການຕິດໄວຣັສ ພ້ອມທີ່ຈະກູ້ຄືນຂໍ້ມູນໄດ້ສະເໝີ, ແລະເພື່ອຢຸດການສູນເສຍທີ່ເກີດຈາກແລນຊໍ່າແວຣ໌ (Ransomware) ຢ່າງໄວວາ.

1.2 ການຈັດເກັບຂໍ້ມູນ: ດ່ານສຸດທ້າຍຂອງການປ້ອງກັນຄວາມປອດໄພຂອງຂໍ້ມູນ

ສະຖາບັນມາດຕະຖານ ແລະ ເທັກໂນໂລຍີແຫ່ງຊາດ (NIST) ໄດ້ເປີດເຜີຍກອບການຮັກສາຄວາມປອດໄພໄຊເບີ້ (Cybersecurity Framework (CSF)) ເຊິ່ງໃຫ້ຄຳແນະນຳກ່ຽວກັບການປະເມີນ ແລະ ປັບປຸງຂີດຄວາມສາມາດຂອງອົງກອນເພື່ອປ້ອງກັນ, ກວດຫາ, ຕອບສະໜອງຕໍ່ເຫດການທາງອິນເຕີເນັດໃຫ້ດີຂຶ້ນ. ກອບດັ່ງກ່າວໃຊ້ຕົວຂັບເຄື່ອນທຸລະກິດເພື່ອເປັນແນວທາງກິດຈະກໍາການຮັກສາຄວາມປອດໄພໄຊເບີ້ ແລະ ເບິ່ງວ່າຄວາມປອດໄພທາງອິນເຕີເນັດເປັນສ່ວນຫນຶ່ງຂອງຂະບວນການຄຸ້ມຄອງຄວາມສ່ຽງຂອງອົງກອນ. ອີງຕາມການສຳຫຼວດຄວາມປອດໄພໄຊເບີ້ SANS 2019 State of OT/ICS ພົບວ່າ NIST CSF ແມ່ນໜຶ່ງໃນກອບຄວາມປອດໄພທີ່ອົງກອນໃຊ້ກັນຢ່າງກວ້າງຂວາງເພື່ອຊ່ວຍຕ້ານຄວາມສ່ຽງດ້ານຄວາມປອດໄພໄຊເບີ້.

ຮູບທີ 6: NIST CSF

ຫນ້າທີ່ຫຼັກ 5 ປະການຂອງ NIST CSF ໃນມຸມມອງເຊີງຍຸດທະສາດກ່ຽວກັບວົງຈອນຊີວິດຂອງການຄຸ້ມຄອງຄວາມສ່ຽງດ້ານຄວາມປອດໄພທາງໄຊເບີ້ ແລະ ຄວນຈະຖືກພິຈາລະນາເປັນຂໍ້ມູນອ້າງອີງທີ່ສໍາຄັນ. ການປົກປ້ອງແລນຊ່ຳແວຣ໌( Ransomware) ຢູ່ຊັ້ນຈັດເກັບຮັກສາຍັງຕ້ອງປະຕິບັດຕາມຄໍາແນະນໍາດ້ານຄວາມປອດໄພໄຊເບີ້ ຄ ຂັ້ນຕອນຂອງ NIST ດັ່ງນີ້:

ອົງການຈັດຕັ້ງຕ້ອງເຂົ້າໃຈສະພາບແວດລ້ອມຂອງຕົງເອງ, ກໍານົດ ແລະ ຈັດລໍາດັບຄວາມສໍາຄັນຂອງຊັບສິນຂໍ້ມູນ, ແລະ ຄຸ້ມຄອງຄວາມສ່ຽງດ້ານຄວາມປອດໄພທາງອິນເຕີເນັດຕໍ່ລະບົບ, ຊັບສິນ, ຂໍ້ມູນ, ແລະ ຄວາມສາມາດ.

ພັດທະນາ ແລະ ປະຕິບັດການປ້ອງກັນທີ່ເຫມາະສົມເພື່ອຈໍາກັດ ຫຼື ຫຼຸດຜ່ອນຜົນກະທົບທີ່ອາດເກີດຂຶ້ນຈາກເຫດການດ້ານຄວາມປອດໄພໄຊເບີ້. ຕົວຢ່າງເຊັ່ນ, ໃຊ້ snap shot ທີ່ປອດໄພ ແລະ ລະບົບໄຟລ໌ WORM ເພື່ອປ້ອງກັນການປ່ຽນແປງຂໍ້ມູນທີ່ບໍ່ໄດ້ຮັບອະນຸຍາດ, ເຖິງແມ່ນວ່າການອະນຸຍາດຈະຖືກລັກໃນລະຫວ່າງໄລຍະເວລາການປົກປ້ອງ; ໃຊ້ການເຂົ້າລະຫັດເພື່ອປ້ອງກັນການຮົ່ວໄຫຼຂອງຂໍ້ມູນໃນເຄືອຂ່າຍ ແລະຊັ້ນເກັບຮັກສາ; ແລະ ນໍາໃຊ້ເຕັກໂນໂລຢີຊ່ອງຫວ່າງທາງອາກາດເພື່ອສ້າງເຂດແຍກສໍາລັບການປົກປ້ອງຂໍ້ມູນອອຟໄລນ໌ເພື່ອປ້ອງກັນບໍ່ໃຫ້ຂໍ້ມູນຖືກໂຈມຕີ ແລະ ໂຈນລະກຳຂໍ້ມູນ.

ພັດທະນາຄວາມສາມາດໃນການກວດຈັບທົ່ວທຸກດ້ານເພື່ອລະບຸເຫດການຄວາມປອດໄພທາງໄຊເບີ້ໄດ້ໄວ. ຕົວຢ່າງເຊັ່ນ, ຕົວຢ່າງເຊັ່ນໃຊ້ຟັງຊັ່ນການກວດຈັບເວລາທີ່ແທ້ຈິງຂອງລະບົບການເກັບຮັກສາ ແລະ ການວິເຄາະເພື່ອຄົ້ນພົບພຶດຕິກໍາການເຂົ້າລະຫັດຂອງ ແລນຊຳ່ແວຣ໌(Ransomware) ທັນທີໃນລະຫວ່າງການອ່ານ / ຂຽນຂໍ້ມູນ, ດັ່ງນັ້ນຈະຊ່ວຍປ້ອງກັນການບິດເບືອນຂໍ້ມູນ.

ພັດທະນາຄວາມສາມາດໃນການຄວບຄຸມຜົນກະທົບຂອງເຫດການຄວາມປອດໄພໄຊເບີ້ທີ່ກວດພົບ. ເມື່ອກວດພົບການໂຈມຕີ ແລນຊ່ຳແວຣ໌ (Ransomware), ລະບົບຂອງທ່ານຈະຕ້ອງສາມາດສະກັດກັ້ນການໂຈມຕີເຫຼົ່ານັ້ນ, ປົກປ້ອງຂໍ້ມູນເຊີງເລິກ, ແລະສົ່ງສັນຍານເຕືອນ. ຕົວຢ່າງເຊັ່ນ, ໃຊ້ຟັງຊັ່ນການປ້ອງກັນແບບຕັ້ງຕົວຂອງລະບົບການເກັບຮັກສາ, ເພື່ອສ້າງ snap shot ທີ່ປອດໄພຖືກສ້າງຂື້ນຢ່າງຕັ້ງຫນ້າເມື່ອກວດພົບການໂຈມຕີ (Ransomware) ,ເຊິ່ງຫຼຸດຜ່ອນການສູນເສຍຂໍ້ມູນໃຫ້ໜ້ອຍທີ່ສຸດ.

ພັດທະນາ ແລະ ດຳເນີນກິດຈະກໍາທີ່ເຫມາະສົມເພື່ອກູ້ຄືນຟັງຊັ່ນ ຫຼື ການບໍລິການທີ່ຖືກທຳລາຍເປັນຜົນມາຈາກເຫດການຄວາມປອດໄພໄຊເບີ້. ຕົວຢ່າງ: ຖ້າຂໍ້ມູນເສຍຫາຍ, ເລືອກສຳເນົາຂໍ້ມູນທີ່ປອດໄພຫຼ້າສຸດ, ເຊັ່ນ: ສຳເນົາ snapshot ທີ່ປອດໄພ ຫຼື ໄຟລ໌ທີ່ເກັບໄວ້ໃນລະບົບໄຟລ໌ WORM, ເພື່ອຟື້ນຟູຂໍ້ມູນໃຫ້ໄວເທົ່າທີ່ຈະໄວໄດ້. ຖ້າສູນການຜະລິດໄດ້ຖືກໂຈມຕີ, ໃຫ້ໃຊ້ບ່ອນເກັບຮັກສາສໍາຮອງສໍາລັບການຟື້ນຕົວ. ຖ້າບ່ອນເກັບຂໍ້ມູນສຳຮອງໄດ້ຖືກໂຈມຕີ, ກູ້ຂໍ້ມູນຈາກເຂດແຍກ.

ການປະຕິບັດ NIST CSF ຊ່ວຍໃຫ້ອົງການຈັດຕັ້ງສຸມໃສ່ການປົກປ້ອງຊັບສິນທີ່ສໍາຄັນຂອງເຂົາເຈົ້າຫຼາຍຂຶ້ນ, ພ້ອມທັງປ້ອງກັນ ແລະ ຫຼຸດຜ່ອນການສູນເສຍຈາກການໂຈມຕີ ແລນຊໍ່າແວຣ໌ (Ransomware).

ບົດຄວາມໃນອາທິດຕໍ່ໄປ: ກົນລະຍຸດການປ້ອງກັນແລນຊໍ່າແວຣ໌ (Ransomware) ໃນຊັ້ນການຈັດເກັບຂໍ້ມູນ.