(ບົດທີ 1)

ແລນຊໍ່າແວຣ໌ (Ransomware) ແມ່ນຫຍັງ?

ຄຳນຳ

ແລນຊຳ່ແວຣ໌ (Ransomware) ຫມາຍເຖິງໄວຣັສ ມາລແວຣ໌ (malware) ທີ່ເຂົ້າລະຫັດ ແລະ ຈໍາກັດການເຂົ້າເຖິງຂໍ້ມູນທີ່ສໍາຄັນຂອງຜູ້ຖືກໂຈມຕີ (ເອກະສານ, ອີເມວ, ຖານຂໍ້ມູນ, ລະຫັດໂຄ້ດ). ຂໍ້ມູນນີ້ຈະຖືກຖອນລະຫັດຄືນຫຼັງຈາກທີ່ຜູ້ຖືກໂຈມຕີຈ່າຍຄ່າໄຖ່ໃຫ້ກັບຜູ້ໂຈມຕີແລ້ວເທົ່ານັ້ນ, ສະນັ້ນຈຶ່ງເປັນທີ່ມາຂອງຊື່ນີ້.

ດັ່ງນິຍາມທີ່ກ່າວມາຂ້າງເທິງນີ້, ຜູ້ໂຈນລະກຳທາງໄຊເບີ້ມັກຈະຕວົະເອົາເງິນຈາກບຸກຄົນ ຫຼືອົງກອນໄດ້ສໍາເລັດ, ສົ່ງຜົນໃຫ້ ແລນຊໍ່າແວຣ໌ ກາຍເປັນຫຼາຍກວ່າ ມາລແວຣ໌ ແລະກາຍເປັນຮູບແບບທຸລະກິດທີ່ສ້າງກຳໄລໄດ້ສູງ.

ເປົ້າໝາຍຂອງ ແລນຊໍ່າແວຣ໌ (Ransomware) ອາດຈະເປັນທຸລະກິດ ຫຼືອົງກອນໃດກໍໄດ້. ການໂຈມຕີດ້ວຍ ແລນຊໍ່າແວຣ໌ (Ransomware) ທີ່ເພີ່ມຫຼາຍຂຶ້ນຖືເປັນໜຶ່ງໃນໄພຄຸກຄາມທີ່ຮ້າຍແຮງທີ່ສຸດຕໍ່ຄວາມປອດໄພຂອງເຄືອຂ່າຍທົ່ວໂລກ, ໂດຍ Global Cybersecurity Outlook 2022 ຂອງ World Economic Forum ລາຍງານວ່າ "ການໂຈມຕີ ດ້ວຍແລນຊໍ່າແວຣ໌ (Ransomware) ແມ່ນຢູ່ໃນລະດັບແຖວໜ້າຂອງຜູ້ນຳທາງໄຊເບີ້." ສິ່ງນີ້ຮຽກຮ້ອງໃຫ້ມີລະບົບຮັກສາຄວາມປອດໄພຂໍ້ມູນໃນພາກປະຕິບັດ ທີ່ນຳໃຊ້ຮ່ວມກັບແຜນການຮັບມື ແລະເຫດການສຸກເສີນເພື່ອຮັບມືກັບແລນຊໍ່າແວຣ໌ (Ransomware) ກ່ອນທີ່ມັນຈະຄຸກຄາມໄປເຖິງທຸລະກິດຂອງອົງກອນ.

ວິວັດທະນາການຂອງແລນຊໍ່າແວຣ໌

ໃນໄລຍະ 30 ປີທີ່ຜ່ານມາ, ແລນຊໍ່າແວຣ໌ (Ransomware) ໄດ້ຜ່ານຫຼາຍຂັ້ນຕອນ, ເຊິ່ງຂອບເຂດ ແລະຂະແໜງການໂຈມຕີໄດ້ຂະຫຍາຍຈາກອຸປະກອນ, ອຸດສາຫະກໍາ, ຫຼືປະເທດໜຶ່ງ, ໄປສູ່ທຸກໆອຸດສາຫະກໍາ ແລະທຸກທຸລະກິດທົ່ວໂລກ. ໃນປັດຈຸບັນ, ການໂຈມຕີດ້ວຍ ແລນຊໍ່າແວຣ໌ (Ransomware) ນັບມື້ນັບເພີ່ມທະວີຂຶ້ນຢ່າງວ່ອງໄວຈົນສາມາດກຳນົດເປົ້າໝາຍຂອງວິສາຫະກິດ ຫຼືອົງກອນໃດໜຶ່ງ.

ນີ້ແມ່ນການພັດທະນາຂອງ ແລນຊໍ່າແວຣ໌ (Ransomware) ໃນ 15 ປີທີ່ຜ່ານມາ:

ໄລຍະເວລາການເຕີບໂຕ

ເລີ່ມຕັ້ງແຕ່ປີ 2009 ເປັນຕົ້ນມາ, ການເພີ່ມຂຶ້ນຂອງສະກຸນເງິນດິຈິຕອນເຊັ່ນ: ບິດຄອຍ (Bitcoin), ເຊິ່ງສ້າງເງື່ອນໄຂສໍາລັບວິທີການໂຈນລະກຳແບບໃໝ່ 'ເປີດໃຊ້ງານ'. ສະກຸນເງິນດິຈິຕອນ ສາມາດຖືກໝຸນໃຊ້ເພື່ອປິດບັງຊື່ບັນຊີ ແລະ ເຮັດໃຫ້ການໂຈນລະກຳດັ່ງກ່າວບໍ່ສາມາດຕິດຕາມໄດ້, ໃນຂະນະທີ່ການໄຫຼວຽນຂອງສະກຸນເງິນດິຈິຕອນທົ່ວໂລກໄດ້ອໍານວຍຄວາມສະດວກໃນການໂຈນລະກຳຂ້າມຊາຍແດນ, ແລະ ໄດ້ເລັ່ງການແຜ່ກະຈາຍຂອງ ແລນຊໍ່າແວຣ໌ (Ransomware). ໃນໄລຍະປີ 2013 ນີ້ CryptoLocker Trojan ເປັນໄວຣັສທີ່ໃຊ້ອີເມລ໌ທີ່ສ້າງສາມຕື່ນຕົກໃຈໃຫ້ກັບທົ່ວໂລກ. ເມື່ອເຂົ້າສູ່ລະບົບແລ້ວ, ໄວຣັສນີ້ຈະເຈາະເຂົ້າລະຫັດໄຟລ໌ທີ່ສຳຄັນ ແລະມີການຮຽກຮ້ອງຄ່າເສຍຫາຍ ຈຶ່ງເປັນສາເຫດເຮັດໃກ້ກຸ່ມແຮັ້ກເກີ້ມີລາຍໄດ້ຈາກການໂຈນລະກຳດັ່ງກ່າວນີ້ເຖິງ 41,000 ບິດຄອຍ (Bitcoins). ນັບຕັ້ງແຕ່ນັ້ນມາ, ຈໍານວນຕະກຸນຂອງ ແລນຊໍ່າແວຣ໌ (Ransomware) ກໍໄດ້ມີການເພີ່ມຂຶ້ນຢ່າງໄວວາໃນລະຫວ່າງ ປີ 2009 ຫາ 2015, ໂດຍ ບິດຄອຍ (Bitcoin) ໄດ້ຄ່ອຍໆກາຍເປັນວິທີການຊໍາລະຍອດນິຍົມໃນການຮຽກຮ້ອງຄ່າເສຍຫາຍ, ແລະ ໃນຊ່ວງເວລານີ້ເອງແລນຊໍ່າແວຣ໌ (Ransomware ) ໄດ້ເລີ່ມກ້າວເຂົ້າສູ່ສາຍຕາສາທາລະນະຊົນ.

ໄລຍະເວລາການແຜ່ກະຈາຍ

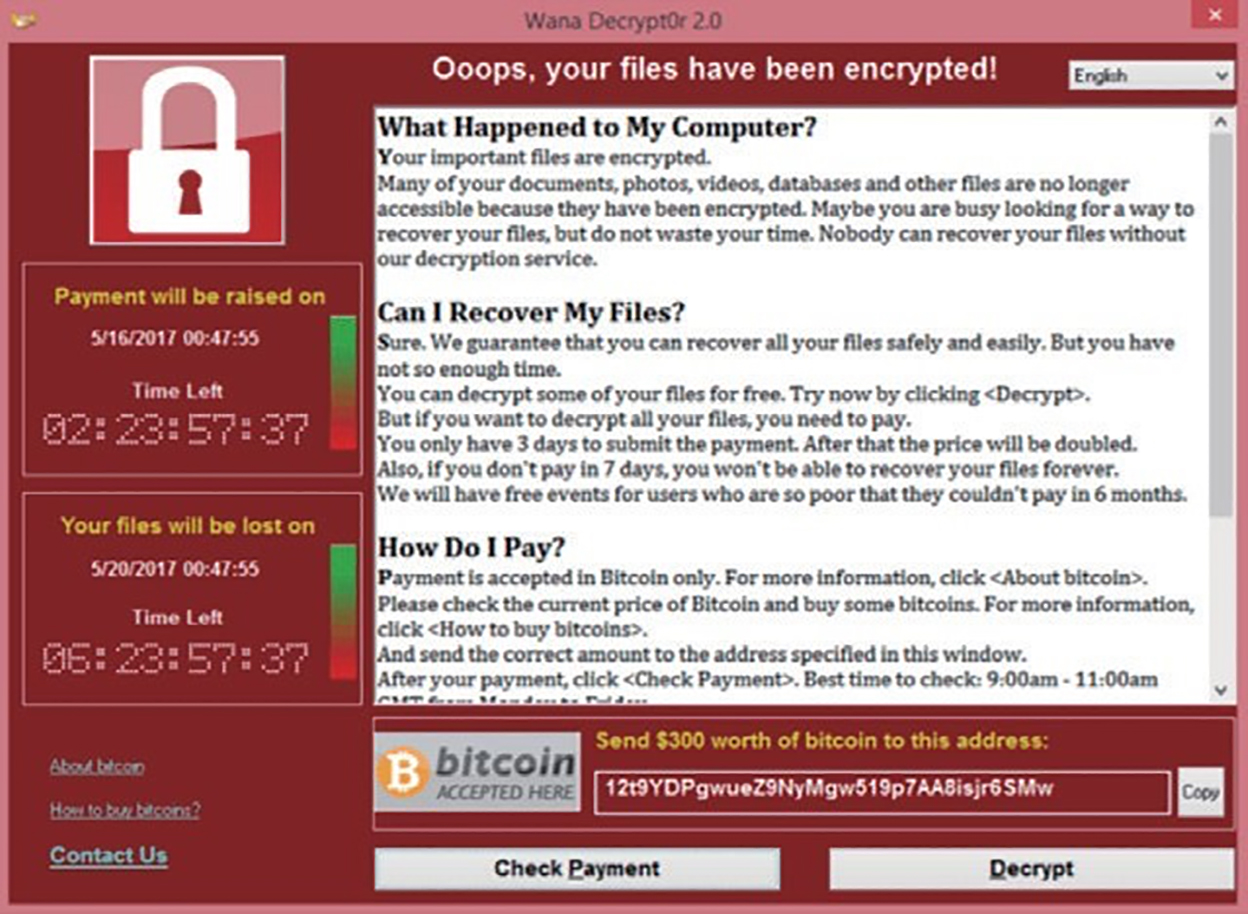

ນັບຕັ້ງແຕ່ປີ 2015, ຕະຫຼາດ ແລະອຸດສາຫະກໍາຂອງພວກເຮົາໄດ້ຮັບຜົນກະທົບທີ່ສ້າງຄວາມເສຍຫາຍຈາກການໂຈມຕີຂອງ ແລນຊໍ່າແວຣ໌ (Ransomware). ໃນປີ 2017, WannaCry ໄດ້ແຜ່ກະຈາຍໄປທົ່ວໂລກເຊິ່ງບໍ່ເຄີຍເກີດຂຶ້ນມາກ່ອນ, ໂດຍແນໃສ່ຊ່ອງວ່າງຂອງລະບົບ Microsoft, ເຊິ່ງບັງຄັບໃຫ້ພາກລັດ, ການເງິນ, ໄຟຟ້າ, ແລະຂະແໜງການສື່ສານໃນປະເທດຕ່າງໆເຊັ່ນ: ອັງກິດ, ຝຣັ່ງ, ສະເປນ, ແລະຣັດເຊຍ ຕ້ອງຢຸດການຜະລິດ, ແລະ ທັງໝົດນີ້ເກີດພາຍໃນ 5 ຊົ່ວໂມງເທົ່ານັ້ນ. WannaCry ໄດ້ສ້າງຄວາມເສຍຫາຍໃຫ້ແກ່ຜູ້ໃຊ້ຫຼາຍກວ່າ 300,000 ຄົນ ໃນ 150 ປະເທດ ແລະໄດ້ຮັບຄວາມເສຍຫາຍຫຼາຍກວ່າ 8 ຕື້ໂດລາ.

ໜ້າຈໍລ໊ອກ WannaCry

ແລນຊໍ່າແວຣ໌ (Ransomware) ເຮັດວຽກແນວໃດ?

ເພື່ອປ້ອງກັນ ແລນຊໍ່າແວຣ໌ (Ransomware). ໄດ້ດີຍິ່ງຂຶ້ນສິ່ງສໍາຄັນຕ້ອງເຂົ້າໃຈວິທີທີ່ຜູ້ໂຈນລະກໍາໃຊ້ໃນການແຜ່ກະຈາຍ ແລນຊໍ່າແວຣ໌ (Ransomware), ເຊິ່ງວິທີທົ່ວໄປທີ່ ແລນຊໍາ່ແວຣ໌ (Ransomware) ສາມາດແຮັກໄດ້ມີດັ່ງນີ້:

1. ການເຈາະລະບົບທີ່ຮຸນແຮງ (Brute-force cracking)

ການເຈາະລະບົບທີ່ຮຸນແຮງ (Brute-force cracking) ແມ່ນວິທີທີ່ງ່າຍ ແລະກົງໄປກົງມາທີ່ສຸດທີ່ຈະບຸກໂຈມຕີລະບົບ. ໂດຍອາໄສເຄື່ອງມືໃນການສະແກນພອດທີ່ມີຊ່ອງວ່າງທີ່ກ່ຽວຂ້ອງກັບອິນເຕີເນັດສໍາລັບເຊີບເວີ້, ຜູ້ໃຊ້ສ່ວນບຸກຄົນ, ຫຼືເປົ້າຫມາຍສະເພາະ, ການໃຊ້ລະຫັດຜ່ານທີ່ບໍ່ຮັດກຸມ, ການເຈາະລະບົບ ແລະຊ່ອງວ່າງຂອງ Remote Desktop Protocol (RDP) ເພື່ອຮັບການອະນຸຍາດ ແລະເປີດການການໂຈມຕີ. ລະຫັດຜ່ານທີ່ບໍ່ຮັດກຸມໃນລະບົບຜູ້ໃຊ້ແມ່ນມີຄວາມສ່ຽງທີ່ຈະຖືກເຈາະລະບົບໄດ້ຢ່າງງ່າຍດາຍ. ໂດຍທົ່ວໄປແລນຊໍ່າແວຣ໌ (Ransomware) ສ່ວນຫຼາຍແມ່ນແຜ່ລາມຜ່ານການຖອດລະຫັດ ຂອງການບໍລິການ RDP, ຍົກຕົວຢ່າງເຊັ່ນ, NotPetya, ໄວຣັສທີ່ຖອດລະຫັດຜ່ານ ແລະແຜ່ຂະຫຍາຍຜ່ານ LANs.

ຮູບແບບທົ່ວໄປ: NotPetya, Crysis, ແລະ GlobeImposter

2. ອີເມວ phishing

ແລນຊໍ່າແວຣ໌ເອີ້ນຄ່າເສຍຫາຍໃນຮູບແບບການແຜ່ກະຈາຍຜ່ານອີເມວ phishing. ໂດຍຜູ້ໂຈນລະກຳສົ່ງອີເມວປອມໄປຫາຜູ້ຖືກໂຈມຕີ, ແລະ ເພີ່ມໄຟລ໌ແນບທີ່ເປັນອັນຕະລາຍ ຫຼື ລິ້ງ URL ທີ່ປອມແປງເປັນໄຟລ໌ທີ່ຖືກຕ້ອງ. ເມື່ອຜູ້ຮັບເປີດໄຟລ໌ແນບ, ແລນຊໍ່າແວຣ໌ ຈະຖືກດາວໂຫຼດຢ່າງງຽບໆ, ເລີ່ມສະແກນ ແລະເຂົ້າລະຫັດໄຟລ໌ຢູ່ໃນອຸປະກອນພາຍໃນເຄື່ອງ, ໃນກໍລະນີຂອງລິ້ງທີ່ເປັນອັນຕະລາຍ, ຜູ້ໂຈມຕີສາມາດຖິ້ມ Trojan horse ໄວ້ເທິງໃນຫນ້າເວັບ, ດັ່ງນັ້ນເມື່ອຜູ້ຮັບຄລິກໃສ່ລິ້ງເຊື່ອມຕໍ່ກັບຫນ້າເວັບ, ແລນຊ່ຳແວຣ໌ ຈະຖືກດາວໂຫລດຢ່າງງຽບໆ.

ຮູບແບບທົ່ວໄປ: Locky, Cerber, GlobeImposter, ແລະ CryptoLocker

3. ຊ່ອງວ່າງຂອງລະບົບ

ຜູ້ໂຈນລະກຳ ເປີດການໂຈມຕີຜ່ານລະບົບທີ່ຮູ້ຈັກ ຫຼືຊ່ອງວ່າງຂອງຊອບແວພາກສ່ວນທີສາມ, ໂດຍການຊອກຫາ ແລະ ໃຊ້ປະໂຫຍດຈາກຊ່ອງວ່າງໃນໃນລະບົບປະຕິບັດການ OS ຂອງອຸປະກອນ ຫຼືແອັບພລິເຄຊັນ ທີ່ມີຊຸດອຸປະກອນສຳຫຼັບຫາຜົນປະໂຫຍດ. ເຫດການນີເກີດຂຶ້ນໃນປີ 2017 ລະຫວ່າງການໂຈມຕີທາງໄຊເບີ້ຂອງ WannaCry. ໃນເວລານັ້ນ, Windows ມີຊ່ອງວ່າງທີ່ເອີ້ນວ່າ EternalBlue, ເຊິ່ງ WannaCry ໃຊ້ປະໂຫຍດຈາກການແຜ່ເຊື້ອໄປຍັງໂຮສ 900,00 ໂຮສ ຜ່ານອິນທາເນັດໃນຫຼາຍອົງກອນພາຍໃນມື້ດຽວ.

ຮູບແບບທົ່ວໄປ: WannaCry ແລະ Satan

4. ພອດທີ່ມີຄວາມສ່ຽງສູງ

ກົນໄກການບໍລິການຂອງບາງພອດແມ່ນເປັນຊ່ອງທາງໃຫ້ແຮັກເກີ້ເປີດການໂຈມຕີ. WannaCry ເປັນແລນຊໍ່າແວຣ໌ (Ransomware) ທີ່ສ້າງແບບຈໍາລອງດ້ວຍຕົນເອງໄດ້ ເຊິ່ງໃຊ້ຜົນປະໂຫຍດຈາກຊ່ອງວ່າງຂອງ Windows ໃນພອດ 445, ເຊິ່ງເປັນຫນຶ່ງໃນພອດທີ່ມີຄວາມສ່ຽງສູງຫຼາຍພອດ, ລວມທັງ 135, 139, 445, 3389, ແລະ 5800/5900.

ຮູບແບບທົ່ວໄປ: WannaCry

5. ຕ່ອງໂສ້ການສະຫນອງ

ການໂຈມຕີໃສ່ລະຫັດອັນຕະລາຍໃນລະຫວ່າງການພັດທະນາ ແລະ ອັບເດດຊອບແວ. ຫຼັງຈາກນັ້ນ, ໄວຣັສທີ່ເປັນອັນຕະລາຍຈະຕິດແຜ່ເຊື້ອໄປຍັງແອັບ ຫຼື ການອັບເດດຂອງລູກຄ້າ, ໂດຍຂ້າມຜ່ານຊອບສະແກນຂອງຜະລິດຕະພັນຄວາມປອດໄພແບບດັ້ງເດີມ. ກ່ອນຫນ້ານີ້, Petya ransomware ໄດ້ໂຈມຕີ ຢ່າງໜ້ອຍ 65 ປະເທດ, ແຜ່ກະຈາຍໂດຍການ ການຈີ້ການອັບເດດຊອບແວ Medoc.

ຮູບແບບທົ່ວໄປ: Petya

6. ການໂຈມແບບສະເພາະເຈາະຈົງ

ລະຫັດໂຄດທີ່ເປັນອັນຕະລາຍຖືກຝັງເຂົ້າໄປໃນເວັບໄຊທ໌ທີ່ນິຍົມ ຫຼື ເຊື່ອຖືໄດ້. ສະນັ້ນ, ຜູ້ຖືກໂຈມຈະຖືກໂຈນລະກຳຂໍ້ມູນເມື່ອພວກເຂົາໄປເຂົ້າໄປໜ້າເວັບໄຊທ໌ ຫຼື ດາວໂຫລດໄຟລ໌ທີ່ກ່ຽວຂ້ອງ.

ຮູບແບບທົ່ວໄປ: Cerber ແລະ GandCrab

ໂດຍທົ່ວໄປແລ້ວ, ແລນຊໍ່າແວຣ໌ (Ransomware) ຈະບໍ່ໂຈມຕີ ແລະແຜ່ກະຈາຍດ້ວຍວິທີໃດໜຶ່ງຂ້າງຕົ້ນ, ແຕ່ມັກເປັນການປະສົມປະສານວິທີການໂຈມຕີຫຼາຍວິທີເຂົ້ານຳກັນ.

ຂະບວນການໂຈນລະກຳດ້ວຍ ແລນຊໍ່າແວຣ໌(Ransomware)

ຄຸນລັກສະນະຂອງໄວຣັສ ແລນຊໍ່າແວຣ໌ (ransomware) ທີ່ພົບເຫັນທົ່ວໄປສາມາດແບ່ງຂະບວນການໂຈນລະກຳອອກເປັນ 4 ຂັ້ນຕອນ ຄື: ການສອດແນມ, ການບຸກລຸກ, ການແຜ່ກະຈາຍ, ແລະການຮຽກຄ່າເສຍຫາຍ

ຂັ້ນຕອນທີ 1: ການສອດແນມ

ຜູ້ໂຈນລະກຳມີຈຸດປະສົງເກັບກໍາຂໍ້ມູນຈາກອົງກອນ ຫຼື ລະບົບ IT, ໂດຍນໍາໃຊ້ເຄື່ອງມືສອດແນມເຄືອຂ່າຍເພື່ອຊອກຫາຊ່ອງວ່າງໃນທີ່ຢູ່ IP ເປົ້າຫມາຍ, ຂໍ້ມູນລະບົບປະຕິບັດການ OS, ແລະ ພອດທີ່ເປີດຢູ່. ຜູ້ໂຈນລະກຳເກັບກໍາຂໍ້ມູນກ່ຽວກັບເປົ້າຫມາຍຂອງຕົນຜ່ານສື່ສາທາລະນະ ຫຼື ສະມາຊິກພາຍໃນອົງກອນ ລວມທັງພະແນກ, ຜູ້ນໍາ, ທີ່ຢູ່ອີເມວ, ເບີໂທລະສັບ, ແລະອື່ນໆ.

ແລນຊ່ຳແວຣ໌ (Ransomware) ສາມາດຫຼົບລີ້ໄດ້ຫຼາຍອາທິດຫາຫຼາຍເດືອນ ຫຼືຫຼາຍປີກ່ອນທີ່ຈະສ້າງຄວາມເສຍຫາຍໃດໆ, ແລະເປັນຜົນມາຈາກການວາງແຜນຢ່າງລະມັດຮອບຄອບ ແລະການກວດຈັບເປົ້າໝາຍໃນໄລຍະຍາວ.

ຂັ້ນຕອນທີ 2: ການບຸກລຸກ

ການນໍາໃຊ້ວິທີການບຸກລຸກຕ່າງໆ (ລວມທັງການໂຈມຕີລະຫັດຜ່ານທີບໍ່ຮັດກຸມ, ການໂຈມຕີທາງອີເມລ໌ phishing, ຊ່ອງວ່າງຂອງເວັບ ແລະຖານຂໍ້ມູນ, ການເຂົ້າເຖິງຈາກໄລຍະໄກ, ແລະ ວິສະວະກໍາສັງຄົມ), ຜູ້ໂຈລະກຳໃຊ້ປະໂຫຍດຈາກຊ່ອງວ່າງຂອງລະບົບເພື່ອເຂົ້າໄປໃນລະບົບ ແລະຝັງໄວຣັສ. ຂະບວນການນີ້ປະກອບມີວິທີການປອມໂຕເປັນກ່ອງຂໍ້ຄວາມສາທາລະນະ ຫຼື ຜູ້ບໍລິຫານ, ສົ່ງອີເມວ phishing ທີ່ປິດບັງເນື້ອຫາ ຫຼື ໂປຣແກມທີ່ເປັນອັນຕະລາຍເປັນໄຟລ໌ທົ່ວໄປ, ໂດຍມີຈຸດປະສົງເພື່ອຫຼອກລວງຜູ້ຖືກໂຈມຕີໃຫ້ດາວໂຫລດ ແລະ ຄລິກໄຟລ໌. ວິທີການອື່ນໆ ໃນການເຂົ້າເຊີບເວີ້ພາຍໃນໄດ້ແກ່ການໃຫ້ສິນບົນ ແລະການບີບບັງຄັບ, ຫຼື ການນໍາໃຊ້ USB flash drives ແລະ ເຄືອຂ່າຍ Wi-Fi ທີ່ຝັງ ແລນຊໍ່າແວຣ໌ ransomware ເຂົ້າໄປໃນລະບົບ.

ຂັ້ນຕອນທີ 3: ການແຜ່ກະຈາຍ

ຫຼັງຈາກການແຊກຊຶມເຂົ້າໄປໃນຂໍ້ມູນຜູ້ຖືກໂຈມຕີແລ້ວ, ຜູ້ໂຈນລະກຳບໍ່ໄດ້ດໍາເນີນການ ແລນຊໍ່າແວຣ໌ransomware ໃນທັນທີ, ແຕ່ລໍຖ້າເພື່ອໃຫ້ໄດ້ຮັບການອະນຸຍາດສູງຂຶ້ນ, ຫຼັງຈາກນັ້ນຈຶ່ງນໍາໃຊ້ເຄື່ອງມືການໂຈມຕີຫຼາຍອັນເຊັ່ນ ການໃຊ້ປະໂຫຍດຈາກຊ່ອງວ່າງ, ການສະກັດລະຫັດຜ່ານ, ແລະ ການຄວບຄຸມໄລຍະໄກ ເພື່ອເຂົ້າເຖິງເຄືອຂ່າຍທັງຫມົດ. ນີ້ແມ່ນການວາງພື້ນຖານສໍາລັບການກະຈາຍ ມາລແວຣ໌ (malware) ໃນທົ່ວເຄືອຂ່າຍເປົ້າຫມາຍທີ່ເພື່ອແຜ່ໄວຣັສໄປຍັງໂຮສ໌ ຫລື ຂໍ້ມູນອື່ນໆໃຫ້ຫຼາຍຂຶ້ນ, ໂດຍມີຈຸດປະສົງເພື່ອຊອກຫາຂໍ້ມູນຫຼັກທີ່ມີຄ່າທີ່ສຸດ. ແລນຊໍ່າແວຣ໌ (Ransomware) ເຊື່ອງຢູ່ໃນພື້ນຫຼັງ ແລະຈະບໍ່ເປີດການໂຈມຕີຈົນກວ່າເປົ້າໝາຍຈະຖືກລັອກໄວ້, ເຊິ່ງຜົນກໍຄື ຜູ້ດູແລລະບົບຈຶ່ງມັກບໍ່ຮູ້ວ່າມີອຸປະກອນທີ່ຕິດໄວຣັສ.

ຂັ້ນຕອນທີ 4: ການຮຽກຄ່າເສຍຫາຍ

ເມື່ອເຖິງຮອດເວລາທີ່ ແລນຊໍ່າແວຣ໌ (Ransomware) ພ້ອມທີ່ຈະເປີດເຜີຍໂຕ, ມັນຈະເຂົ້າລະຫັດ ຫຼືໂຈນລະກຳຂໍ້ມູນລະອຽດອ່ອນໄປ, ແລ້ວສົ່ງຂໍ້ຄວາມເອີ້ນຄ່າເສຍຫາຍ ຫຼືຄ່າໄຖ່ ແລະຂົ່ມຂູ່ ບໍລິສັດທີ່ຖືກໂຈນລະກຳຂໍ້ມູນ. ເຊິ່ງເປັນທີ່ໜ້າສັງເກດວ່າກ່ອນທີ່ຈະເຂົ້າລະຫັດຂໍ້ມູນ, ຜູ້ໂຈນລະກຳ ຫຼືຜູ້ໂຈມຕີນັ້ນຈະຄົ້ນຫາການສໍາຮອງຂໍ້ມູນທີ່ສະອາດທັງຫມົດ ແລະເຂົ້າລະຫັດຂໍ້ມູນເພື່ອປ້ອງກັນບໍ່ໃຫ້ຜູ້ຖືກໂຈມສາມາດກູ້ຄືນຂໍ້ມູນໄດ້. ເມື່ອແລນຊໍ່າແວຣ໌ (Ransomware) ໂຈມຕີ, ຜູ້ຖືກໂຈມຕີຈະບໍ່ມີທາງເລືອກອື່ນນອກເຫນືອຈາກການຈ່າຍຄ່າໄຖ່ ຫຼື ຖິ້ມຂໍ້ມູນ.

ພົບກັນໄວໆນິ້. ມູນຄ່າທີ່ແທ້ຈິງຂອງແລນຊໍ່າແວຣ໌ (Ransomware)